МАРШРУТИЗАТОР CISCO серии 1001-X не очень похож на тот, который есть у вас дома . Это больше и намного дороже, отвечает за надежное соединение на биржах, в корпоративных офисах, в вашем местном торговом центре и так далее. Другими словами, устройства играют ключевую роль в учреждениях, в том числе в тех, которые имеют дело со сверхчувствительной информацией. Теперь исследователи раскрывают удаленную атаку, которая потенциально может позволить хакеру захватить любой маршрутизатор 1001-X и скомпрометировать все данные и команды, проходящие через него.

И от этого становится только хуже.

Чтобы скомпрометировать маршрутизаторы, исследователи из охранной фирмы Red Balloon использовали две уязвимости . Во-первых, это ошибка в операционной системе Cisco IOS, которую нельзя путать с iOS от Apple, которая позволяла хакеру удаленно получать root-доступ к устройствам. Это плохая уязвимость, но не редкость, особенно для роутеров. Это также может быть исправлено относительно легко с помощью программного патча.

Вторая уязвимость, тем не менее, гораздо более зловещая. Как только исследователи получат root-доступ, они смогут обойти основную защиту маршрутизатора. Эта функция безопасности Cisco, известная как «Якорь доверия», была внедрена практически на всех корпоративных устройствах компании с 2013 года. Тот факт, что исследователи продемонстрировали способ обойти ее в одном устройстве, указывает на то, что это возможно при использовании конкретных устройств. модификации, чтобы победить Trust Anchor на сотнях миллионов подразделений Cisco по всему миру. Это включает в себя все: от корпоративных маршрутизаторов до сетевых коммутаторов и брандмауэров.

На практике это означает, что злоумышленник может использовать эти методы, чтобы полностью скомпрометировать сети, в которых находятся эти устройства. Учитывая повсеместное распространение Cisco, потенциальные последствия будут огромными.

«Мы показали, что мы можем спокойно и настойчиво отключать Trust Anchor», - говорит Анг Цуй, основатель и генеральный директор Red Balloon, у которого есть история выявления основных уязвимостей Cisco . «Это означает, что мы можем вносить произвольные изменения в маршрутизатор Cisco, и якорь доверия по-прежнему будет сообщать о надежности устройства. Что страшно и плохо, потому что это есть в каждом важном продукте Cisco. Все."

Сбросить якорь

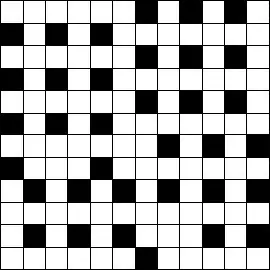

В последние годы компании, ориентированные на безопасность, все чаще добавляют «защищенные анклавы» к материнским платам. Различные решения носят разные названия: у Intel есть SGX, у Arm есть TrustZone, у Apple есть безопасный анклав. И у Cisco есть Якорь Доверия.

Они по-разному представляют собой либо защищенную часть обычной памяти компьютера, либо дискретный чип - безопасный, уединенный оазис вдали от бедла главного процессора компьютера. Ни один пользователь или администратор не может изменить безопасный анклав, независимо от того, насколько он контролирует систему. Из-за своей неизменной природы безопасный анклав может следить и проверять целостность всего остального.

Инженеры по безопасным вычислениям обычно считают эти схемы обоснованными в теории и продуктивными для развертывания. Но на практике может быть опасно полагаться на единственный элемент, который действует как проверка всей системы. Нарушение этой меры безопасности, которая оказалась возможной во многих компаниях, лишает устройство критических средств защиты. Хуже всего то, что манипулирование анклавом может создать впечатление, что все в порядке, даже если это очень не так.

Это в случае с Cisco 1001-X. Команда Red Balloon специально продемонстрировала, что может поставить под угрозу процесс безопасной загрузки устройства - функцию, реализованную в Trust Anchor, которая защищает базовый код, координирующий аппаратное и программное обеспечение при включении устройства, и проверяет его подлинность и неизменность. Это важный способ убедиться, что злоумышленник не получил полный контроль над устройством .

В понедельник Cisco анонсировала исправление для уязвимости удаленного управления IOS, обнаруженное исследователями Red Balloon. И компания заявляет, что она также предоставит исправления для всех семейств продуктов, которые потенциально уязвимы для атак в защищенном анклаве, подобных тем, которые продемонстрировали исследователи. Cisco отказалась охарактеризовать характер или сроки этих исправлений перед публичным раскрытием. Также оспаривалось, что уязвимость безопасной загрузки напрямую влияет на якорь доверия. Согласно бюллетеню по безопасности, все исправления еще не завершены, и в настоящее время обходных путей нет. По словам Cisco, когда исправления появятся, им «потребуется локальное перепрограммирование», то есть исправления не могут быть удалены удаленно, потому что они очень важны.

«В качестве пояснения Cisco объявляет о нескольких связанных и дополнительных возможностях обеспечения безопасности платформы», - заявил представитель WIRED в письменном заявлении. «Одним из вопросов, который имеет отношение к этому обсуждению, является Cisco Secure Boot, который обеспечивает корень доверия к целостности и подлинности системного программного обеспечения. Еще одна возможность, предлагаемая на определенных платформах Cisco, - это модуль «Якорь доверия», который помогает обеспечить подлинность оборудования, идентификацию платформы и другие службы безопасности для системы. Модуль «Якорь доверия» не принимает непосредственного участия в работе, продемонстрированной Red Balloon ».

Похоже, что Cisco проводит различие между «технологиями доверительной привязки», «надежными системами» и «модулем доверительной привязки», что может объяснить, почему в исследовании рассматривается только безопасная загрузка.

Исследователи Red Balloon не согласны с этим. Они отмечают, что патент Cisco и другая документацияпоказывают, что Trust Anchor реализует безопасную загрузку. Если безопасная загрузка подорвана, якорь доверия также обязательно будет побежден, потому что все инструменты находятся в цепочке доверия вместе. Вы можете увидеть это на этой диаграмме Cisco .

Источник: https://priceobzor.com/

Поделиться:

2,5 м/c

2,5 м/c 87%

87% 759 мм рт. ст.

759 мм рт. ст.